# 개요

이전 글에서 Spring Security를 추가하고 관련 설정들을 SecurityFilterChain으로 작성해주었다.

이번 글에서는 Controller 계층에서 구현했던 Login API를 SecurityFilter로 옮겨보겠다.

선요약

- formLogin의 흐름

- Login API 기존 Controller 계층에서 구현 → JsonLoginFilter를 추가하여 SecurityFilterChain에 등록

- JsonLoginFilter 추가

- Success/Failure Handler 추가

- 리팩토링

- CustomUserDetailsService와 CustomUserDetails 추가

- AuthService 추가

- AuthenticatedUser 추가

- 패키지 구조 정리

- Success/Failure Handler 수정

# SecurityFilter로 옮긴 이유

소위 무지성으로 블로그들을 따라 구현했기 때문에 SecurityFilter에 구현한 이유를 명확하게 알지 못했다. 그리고 기존에 알던 방식이 아니었기 때문에 따라하면서도 이해하기가 많이 어려웠다.

블로그 글을 작성하기위해 코드를 다시 작성하면서 장점과 단점에 대해 내가 느낀것과 블로그, GPT 등을 참고한 내용을 정리해 보겠다.

장점

단일 책임 원칙: 인증/인가에 대한 책임을 SecurityFilter로 분리하여 단일 책임 원칙(SRP)을 준수할 수 있었다. 일반적인 사용자 요청은 Controller에서 처리하고, 인증/인가와 관련된 로직은 SecurityFilter에서 처리하여 역할을 명확하게 분리할 수 있었다. 그래서 각 코드의 가독성과 유지보수를 높힐 수 있었다.

보안 강화와 표준화된 인증 프로세스: 인증/인가에 관한 로직을 SecurityFilter에 작성함으로써 인증 요청이 DispatcherServlet에 도달하기 전에 SecurityFilter가 가로채어 처리하게 되었다. Spring Security의 표준 인증 프로세스를 따를 수 있고 보안 측면에서도 더 안전하게 구현할 수 있었다.

개방 폐쇄 원칙: 인증/인가에 관련된 로직을 SecurityFilter로 분리함으로써 OCP를 잘 준수할 수 있었다. Session 방식에서 JWT 방식으로 변경하는 등 새로운 기능을 추가하거나 기존의 기능을 수정하는데 유연하게 대처할 수 있었다.

단점

학습 곡선: Spring Security 프레임워크를 제대로 사용하기 위한 학습 곡선이 상당히 크다고 느꼈다. 여러 블로그에서 잘 설명해주었고, 공식 문서에 아키텍처를 잘 표현해주었기 때문에 익힐 수 있었지만 꽤 시간이 걸렸다. 새로운 프레임워크를 배우고 적용해볼 수 있어서 좋았지만, 더 잘 다루기 위해서는 더 공부가 필요하다고 느꼈다.

# Security formLogin 동작 흐름 (formLogin)

먼저 formLogin의 흐름을 이해하고나서 Custom Login Filter를 만들어보겠다. 디버깅을 통해 formLogin의 흐름을 살펴보자.

꽤 길다..... 디버깅 과정이 보기 싫으면 시퀀스 다이어그램만 봐도 될것 같다. 그것도 싫다면 바로 Custom Login Filter를 구현하는 부분부터 봐도 된다.

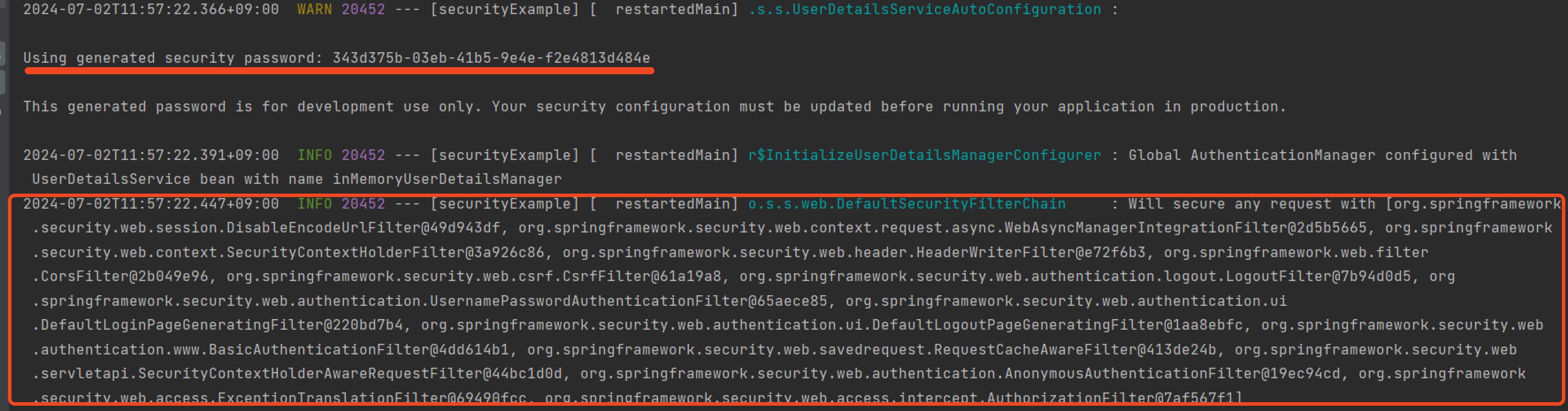

form Login 화면에서 username과 password를 입력하고 로그인 요청을 디버깅 해보면 다음과 같은 순서의 필터를 확인할 수 있다.

여기서 인증부분을 담당하는 필터는 UsernamePasswordAuthenticationFilter이다.

이 클래스를 살펴보면

request로부터 username과 password를 가져와서 UsernamePasswordAuthenticationToken을 만들어 이를AuthenticationManager의 authenticate() 메서드에 전달한다.

AuthenticationManager를 살펴보면

ProviderManager인 것을 확인할 수 있고

ProviderManager의 authenticate() 메서드를 살펴보면

ProviderManager 내부에 가지고 있는 AuthenticationProvider들을 순회하며 전달받은 Authentication (UsernamePasswordAuthenticationToken)을 지원한다면 해당 AuthenticationProvider의 authenticate() 메서드를 호출하고, 지원하는 AuthenticationProvider가 없다면 ProviderManager의 parent의 authenticate()를 호출한다.

디버깅을 계속 해보자

UesrnamePasswordAuthenticationFilter의 ProviderManager(13113)는 AnonymousAuthenticationProvider를 가지고 있고 이 ProviderManager(13113)의 parent인 ProviderManager(13117)는 DaoAuthenticationProvider를 가지고있다.

AnonymousAuthenticationProvider가 UsernamePasswordAuthenticationToken을 지원한다면 AnonymousAuthenticationProvider의 authenticate() 메서드를 호출할 것이고, 지원하지 않는다면 parent ProviderManager(13117)의 authenticate()를 호출할 것이다.

그럼 어느 AuthenticationProvider의 authenticate()를 호출하는지 확인해보자. AnonymousAuthenticationProvider일까? DaoAuthenticationProvider일까? 아니면 둘 다 아니라서 Exception이 발생할까?

DaoAuthenticationProvider의 authenticate() 메서드가 실행되었다. 즉 UsernamePasswordAuthenticationToken을AnonymousAuthenticationProvider는 지원하지 않고, DaoAuthenticationProvider는 지원한다는 뜻!

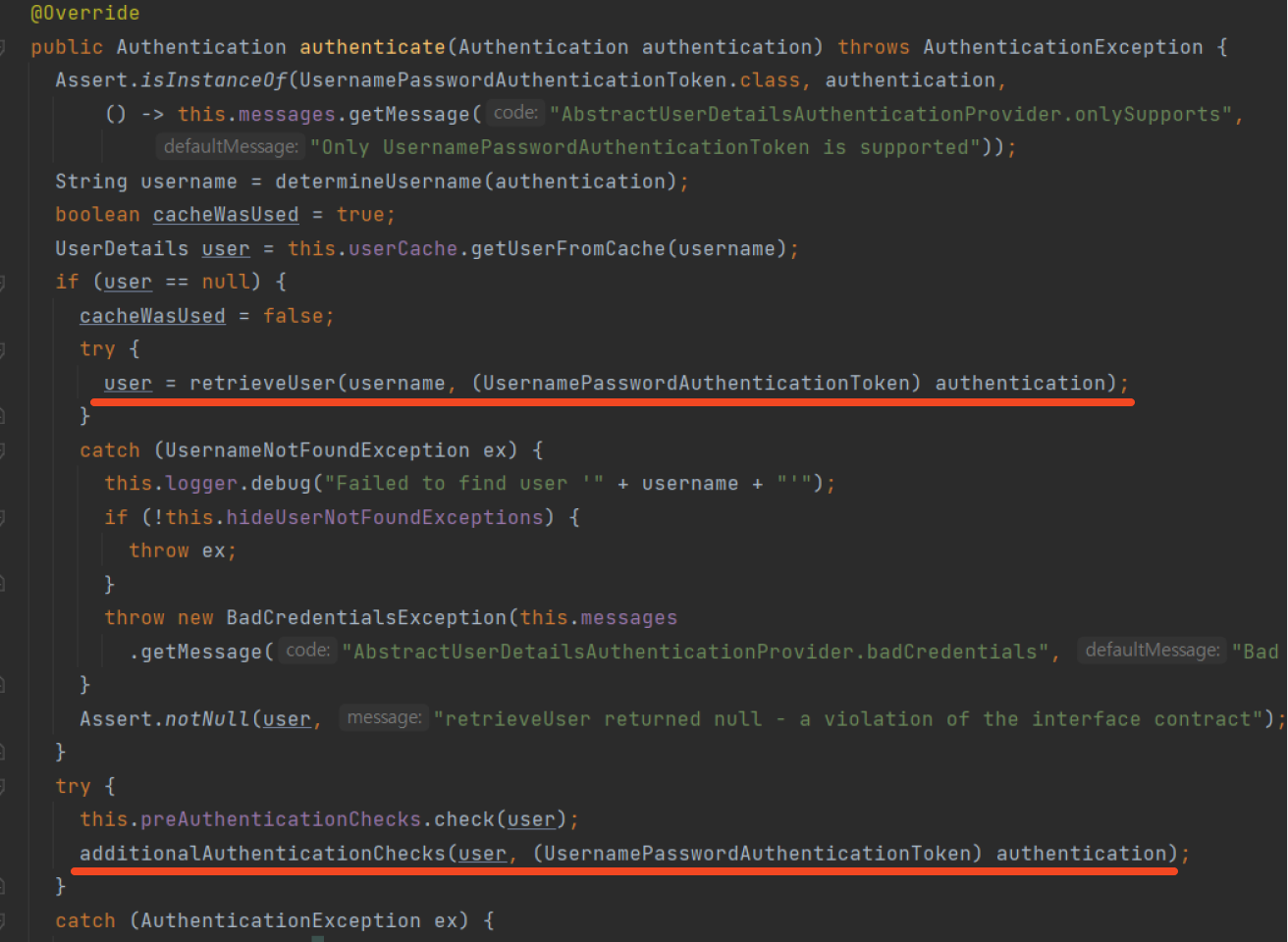

계속해서 살펴보자. AbstractUserDetailsAuthenticationProvider의 authenticate() 메서드를 살펴보면( DaoAuthenticationProvider는 AbstractuUserDetailsAuthenticationProvider를 상속)

retrieveUser() 메서드를 통해 user를 반환받고 그 user를 additionalAuthenticationChecks() 메서드에 전달하여 추가적인 확인을 하는것 같다.

차례대로 확인해보자. retrieveUser() 메서드를 살펴보면

DaoAuthenticationProvider가 가지고있는 UserDetailsService의 loadUserByUsername() 메서드를 통해 UserDetails를 반환한다.

계속해서 디버깅 해보면

UserDetailsService는 InMemoryUserDetailsManager이고 loadUserByUsername() 메서드를 살펴보면

여느 getUser() 메서드처럼 User를 반환한다.

이번엔 addtionalAuthenticationChecks() 메서드를 살펴보자.

비밀번호를 확인하여 틀리면 Exception을 발생한다.

로그인을 성공하면 SuccessHandler에서 실패하면 FailureHandler에서 응답처리한다.

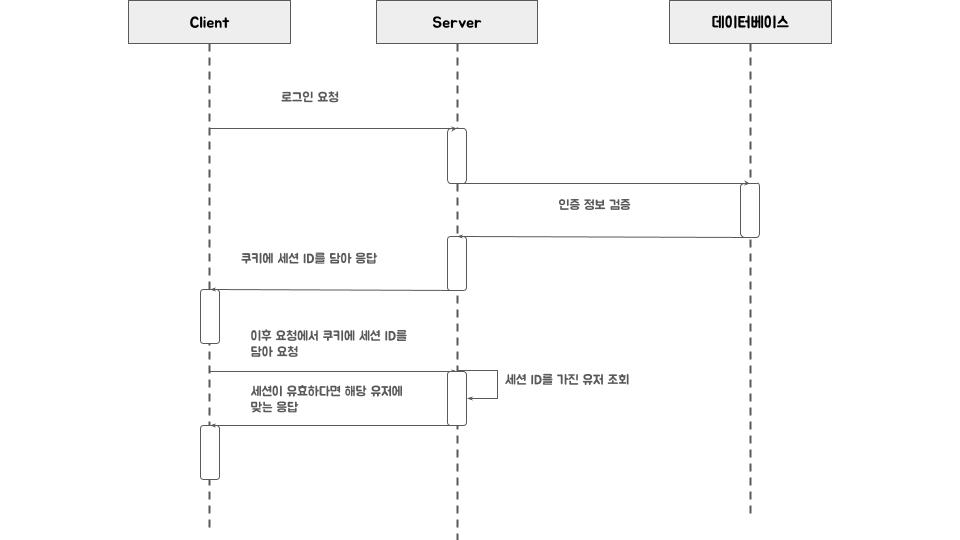

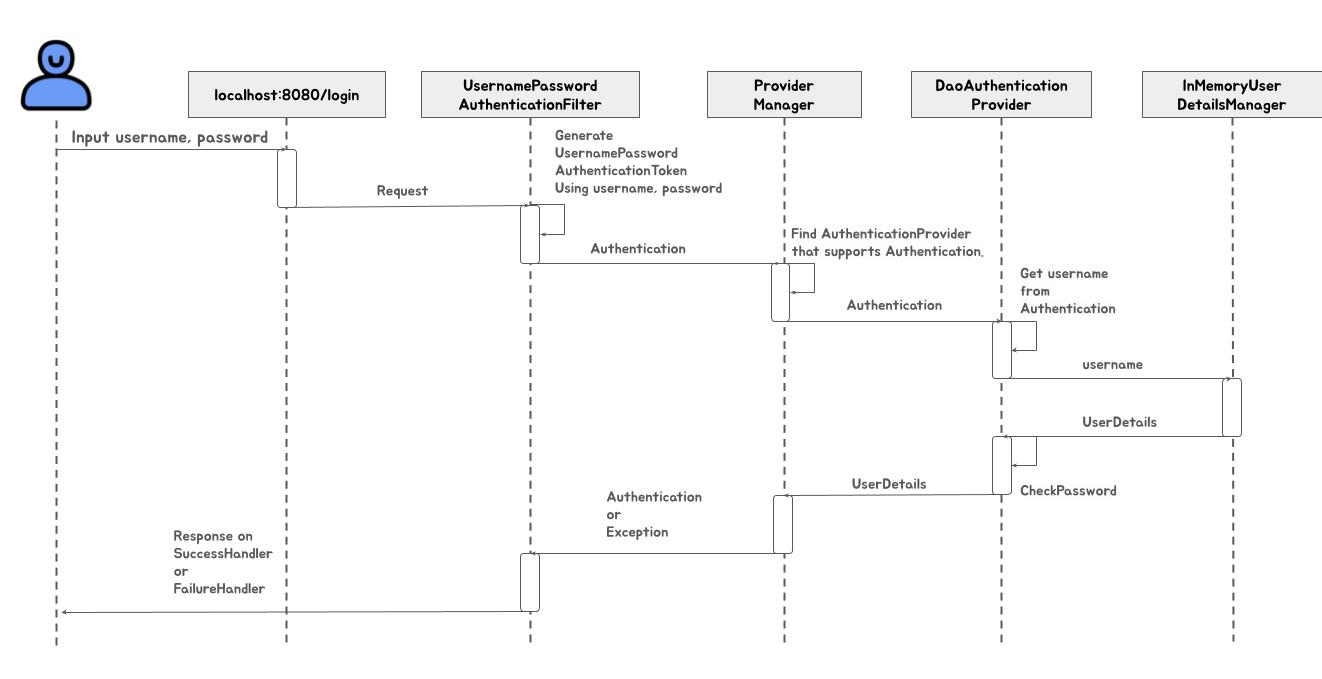

위의 복잡한 디버깅으로 알아본 formLogin의 흐름을 간단한 시퀀스 다이어그램으로 표현하면 다음과 같다.

이 흐름을 토대로 Custom Login Filter를 만들어 볼 것이다.

# Custom Login Filter 구현 (JsonLoginFilter)

formLogin의 인증 부분을 담당하는 필터는 UsernamePasswordAuthenticationFilter였다. 이를 대체할 CustomAuthenticationFilter를 만들것인데 이후 Header에서 JWT를 확인하는 JwtAuthenticationFilter를 구현할 것인데 괜히 JsonAuthenticationFilter라고 이름지어서 혼란을 줄 수 있으니 편의상 JsonLoginFilter라고 이름짓겠다.

JsonLoginFilter 추가

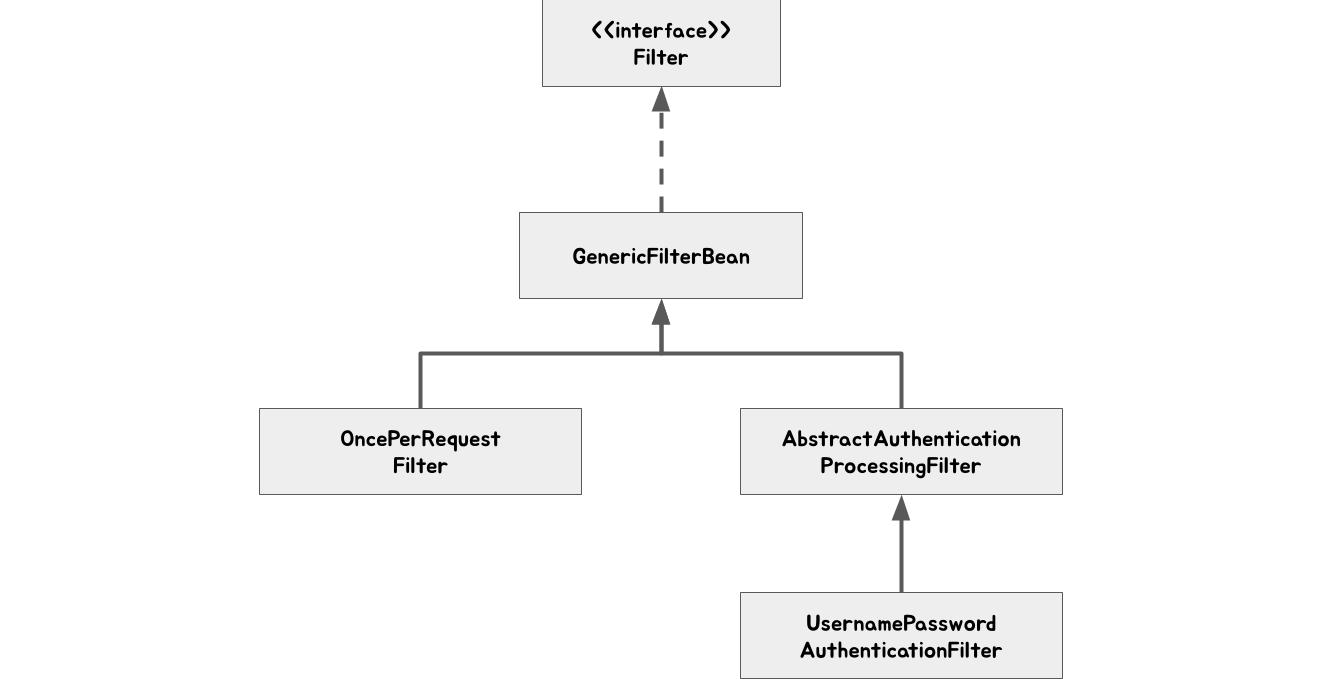

JsonLoginFilter는 Filter 클래스들 중 하나를 상속하여 구현할 수 있다.

블로그와 책 등을 살펴보니 가장 많이 구현한 형태가 OncePerRequestFilter, AbstractAuthenticationProcessingFilter, UsernamePasswordAuthenticationFilter를 상속한 클래스였다. 각 차이점이 뭔지 AI에게 물어보았다. (답변이 틀릴수도 있다...)

나

- CustomLoginFilter를 구현함에 있어서 AbstractAuthenticationProcessingFilter, UsernamePasswordAuthenticationFilter, OncePerRequestFilter를 상속받아 구현하는것 중 어느것이 가장 선호 돼?

답변

- OncePerRequestFilter: 요청 당 한번만 실행되는 필터, 범용성이 높으나 인증 관련 메서드가 제공되지 않기 때문에 직접 구현해야함

- AbstractAuthenticationProcessingFilter: Spring Security에서 기본적으로 제공하는 필터, 주로 로그인 인증 프로세스에서 사용됨

- UsernamePasswordAuthenticationFilter: AbstractAuthenticationProcessingFilter를 상속받아 구현, 주로 폼 기반 로그인에서 사용됨

나는 AbstractAuthenticationProcessingFilter를 상속받아 구현해보겠다.

JsonLoginFilter.java 추가

package com.example.securityexample.global.filter;

// 생략...

public class JsonLoginFilter extends AbstractAuthenticationProcessingFilter {

public JsonLoginFilter() {

super(new AntPathRequestMatcher("/api/v1/login", "POST"));

}

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response)

throws AuthenticationException, IOException, ServletException {

if (!isApplicationJson(request.getContentType())) {

throw new AuthenticationServiceException("Not Supported Content-Type: " + request.getContentType());

}

LoginDto loginDto = new ObjectMapper().readValue(request.getInputStream(), LoginDto.class);

return getAuthentication(loginDto);

}

private Authentication getAuthentication(LoginDto loginDto) {

UsernamePasswordAuthenticationToken authentication =

UsernamePasswordAuthenticationToken.unauthenticated(loginDto.getEmail(), loginDto.getPassword());

return this.getAuthenticationManager().authenticate(authentication);

}

private boolean isApplicationJson(String contentType) {

return contentType != null && contentType.equals("application/json");

}

}큰 흐름은 Request로 LoginDto를 받아 Authentication을 생성하여 AuthenticationManager의 authenticate() 메서드로 전달하는 것이다.

그리고 SecurityFilterChain에 JsonLoginFilter를 등록한다.

SecurityConfig.java의 filterChain() 수정

package com.example.securityexample.global.config;

// 생략...

public class SecurityConfig {

@Bean

public SecurityFilterChain filterChain(HttpSecurity httpSecurity) throws Exception {

httpSecurity

.formLogin(AbstractHttpConfigurer::disable)

.httpBasic(AbstractHttpConfigurer::disable)

.csrf(AbstractHttpConfigurer::disable)

.headers(frame -> frame.frameOptions(FrameOptionsConfig::sameOrigin));

// 생략...

httpSecurity.addFilterBefore(jsonLoginFilter(), UsernamePasswordAuthenticationFilter.class);

return httpSecurity.build();

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public JsonLoginFilter jsonLoginFilter() {

return new JsonLoginFilter();

}

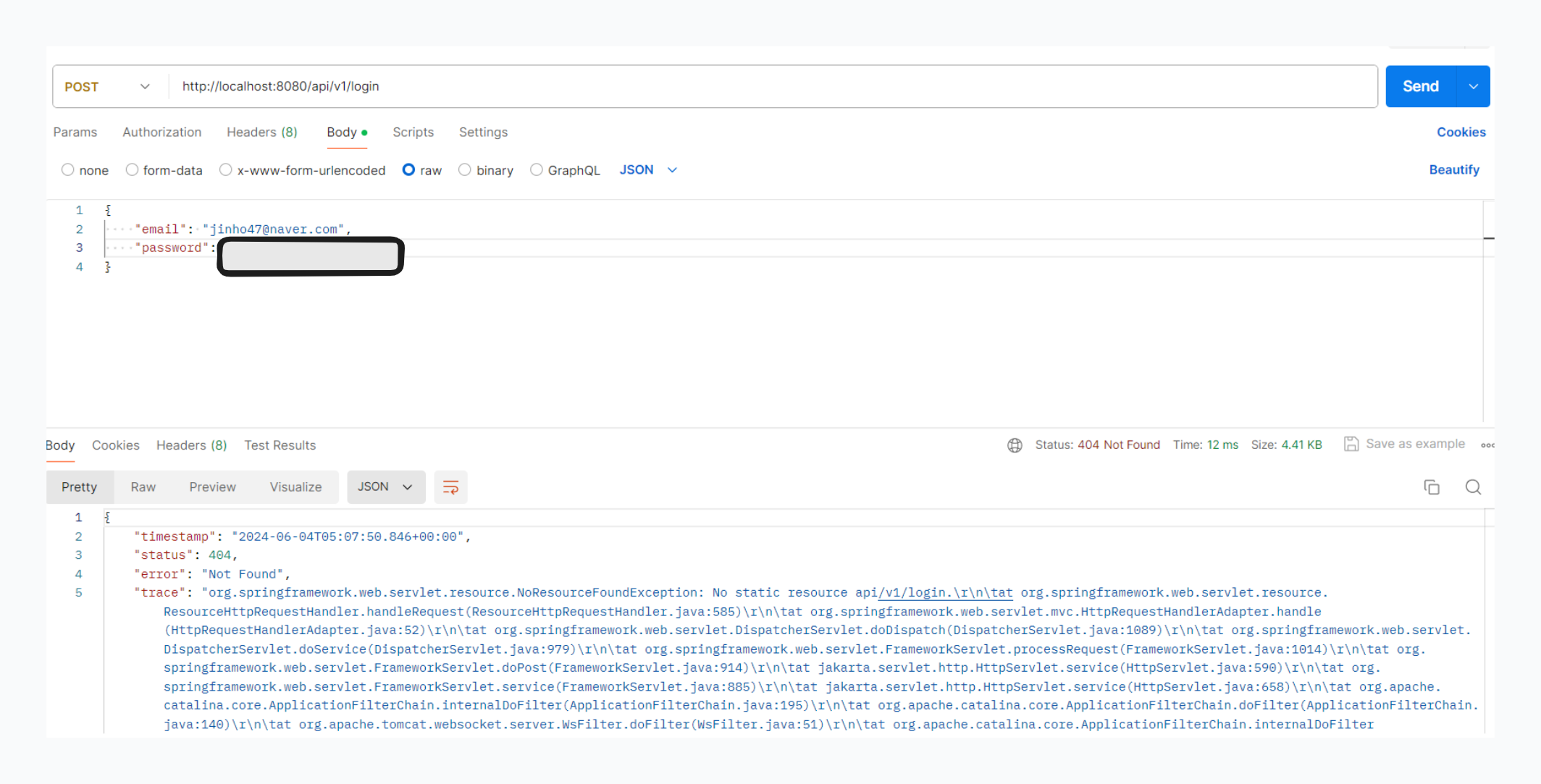

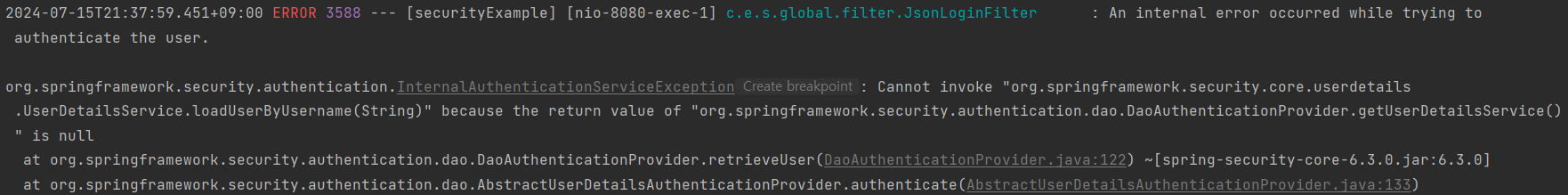

}이러고 실행 했는데 오류가 났다.

내용은 JsonLoginFilter에 AuthenticationManager를 등록해야한다는 것, formLogin의 실행 흐름을 생각해보면 UsernamePasswordAuthenticationFilter에 ProviderManager가 있고 ProcierManager에 DaoAuthenticationProvider가 있던 것처럼 JsonLoginFilter에도 ProviderManager를 추가하고, ProviderManager에 DaoAuthenticationProvider를 추가해주어야 한다.

JsonLoginFilter.java Constructor 수정

package com.example.securityexample.global.filter;

// 생략...

public class JsonLoginFilter extends AbstractAuthenticationProcessingFilter {

public JsonLoginFilter() {

super(new AntPathRequestMatcher("/api/v1/login", "POST"));

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

ProviderManager authenticationManager = new ProviderManager(authenticationProvider);

setAuthenticationManager(authenticationManager);

}

// 생략...

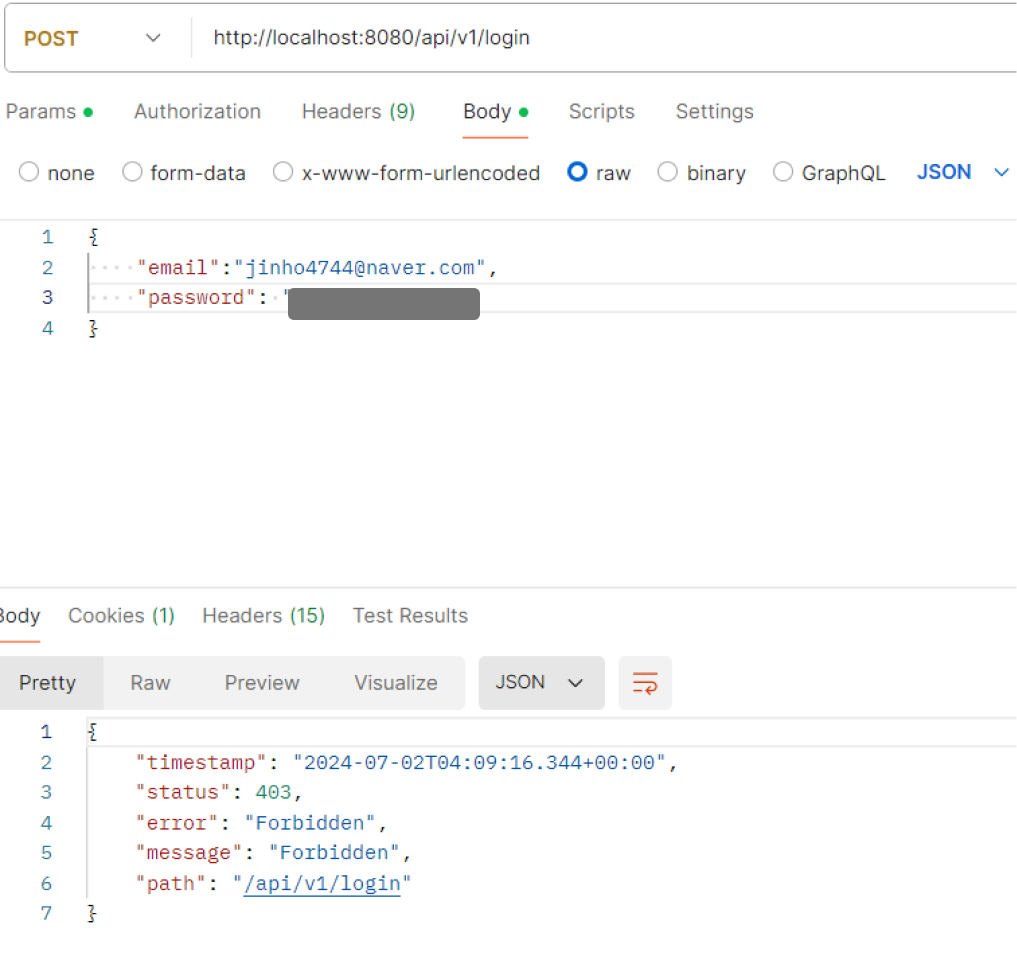

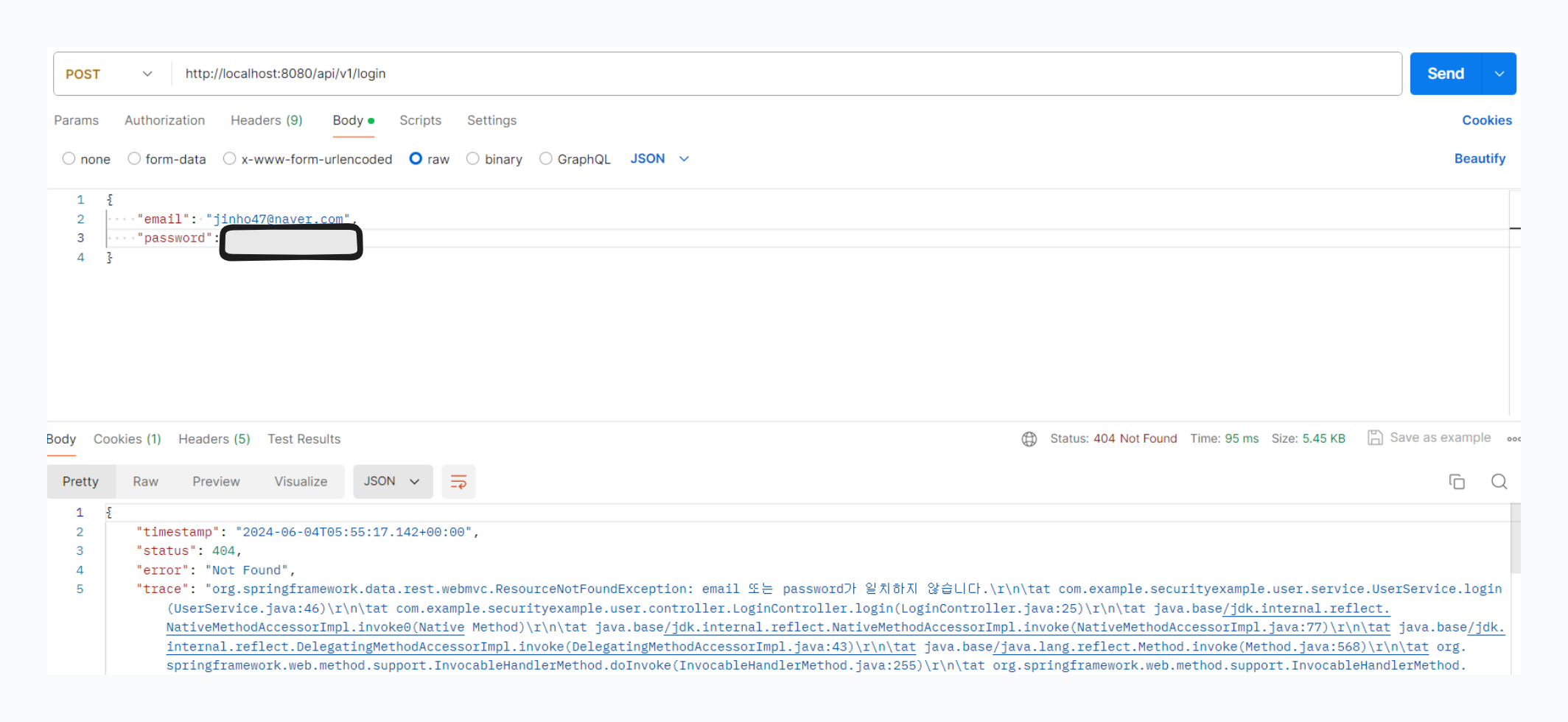

}이제 실행이 된다! Postman을 이용해서 Login API 테스트를 했는데 Exception이 발생했다.

내용은 DaoAuthenticationProvider의 UserDetailsService가 null이라는 것, 이것도 formLogin의 실행 흐름을 생각해보면 DaoAuthenticationProvider의 UserDetailsService는 InMemoryUserDetailsManager였다. 등록해주자

JsonLoginFilter.java Constructor 수정

package com.example.securityexample.global.filter;

// 생략...

public class JsonLoginFilter extends AbstractAuthenticationProcessingFilter {

public JsonLoginFilter() {

super(new AntPathRequestMatcher("/api/v1/login", "POST"));

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

authenticationProvider.setUserDetailsService(new InMemoryUserDetailsManager());

ProviderManager authenticationManager = new ProviderManager(authenticationProvider);

setAuthenticationManager(authenticationManager);

}

// 생략...

}다시 Postman을 이용해서 Login API 테스트를 해보았는데 계속 403 Forbidden 응답이왔다;; 디버깅을 다시 해보니 InMemoryUserDetailsManager의 loadUserByUsername() 메서드에서 User가 null이 나와서 그런것이었다. 원래라면 CustomUserDetailsService를 구현해야 하지만 우선 테스트를 위해서 InMemoryUserDetailsManager에 User를 추가해보겠다.

JsonLoginFilter.java의 Constructor 수정

package com.example.securityexample.global.filter;

//생략...

public class JsonLoginFilter extends AbstractAuthenticationProcessingFilter {

public JsonLoginFilter() {

super(new AntPathRequestMatcher("/api/v1/login", "POST"));

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

authenticationProvider.setUserDetailsService(new InMemoryUserDetailsManager(

new User("jinho4744@naver.com", new BCryptPasswordEncoder().encode("12345678"),

Collections.singleton(new SimpleGrantedAuthority("read")))));

// 임의로 InMemoryUserDetailsMananger에 User 추가, Password Encode

authenticationProvider.setPasswordEncoder(new BCryptPasswordEncoder()); // PasswordEncoder도 추가

ProviderManager authenticationManager = new ProviderManager(authenticationProvider);

setAuthenticationManager(authenticationManager);

}

// 생략...

// 테스트를 위해 success/failure handler 메서드 추가

@Override

protected void successfulAuthentication(HttpServletRequest request, HttpServletResponse response, FilterChain chain,

Authentication authResult) throws IOException, ServletException {

response.setContentType("text/html;charset=utf-8");

response.setStatus(HttpServletResponse.SC_OK);

response.getWriter().write("로그인 성공");

}

@Override

protected void unsuccessfulAuthentication(HttpServletRequest request, HttpServletResponse response,

AuthenticationException failed) throws IOException, ServletException {

response.setContentType("text/html;charset=utf-8");

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.getWriter().write("로그인 실패");

}

// 생략...

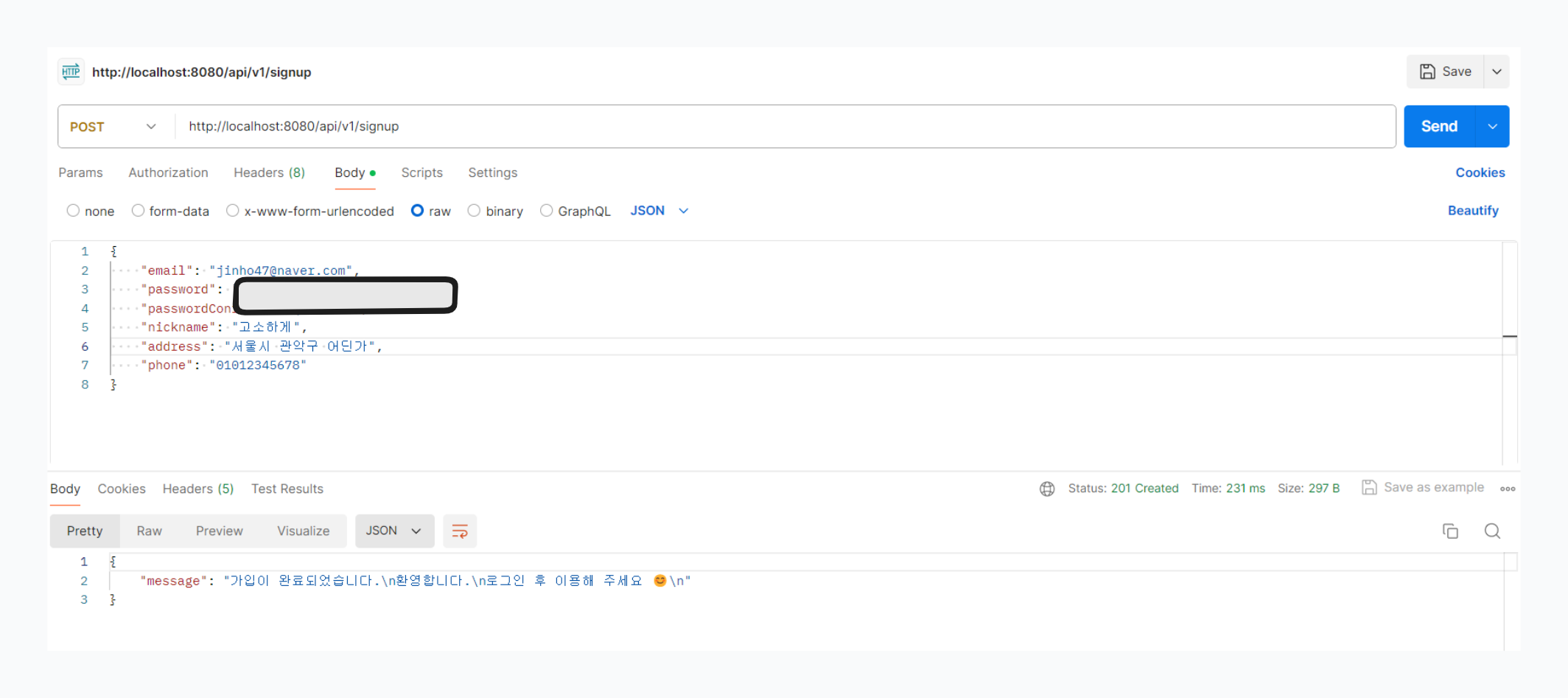

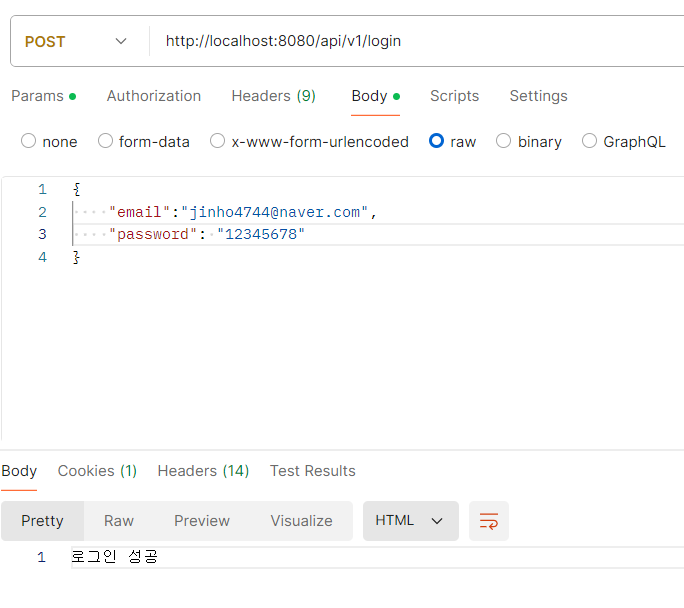

}다시 Postman을 이용하여 Login API 테스트를 해보니 성공했다.

리팩토링

이제 JsonLoginFilter와 SecurityConfig를 리팩토링 해보겠다. JsonLoginFilter의 Constructor에서 등록한 AuthenticationManager와 AuthenticationProvider를 SecurityConfig에서 Bean으로 등록하고, SuccessHandler와 FailureHandler 클래스를 추가하여 Bean으로 등록했다. 그리고 LoginDto Validation Check와 매직넘버들을 상수로 추출했다.

JsonLoginFilter.java 리팩토링

package com.example.securityexample.global.filter;

// 생략...

public class JsonLoginFilter extends AbstractAuthenticationProcessingFilter {

// 매직넘버 상수로 추출

private static final String LOGIN_REQUEST_URL = "/api/v1/login";

private static final String LOGIN_REQUEST_HTTP_METHOD = "POST";

private static final String LOGIN_REQUEST_CONTENT_TYPE = "application/json";

private static final AntPathRequestMatcher DEFAULT_LOGIN_PATH_REQUEST_MATCHER =

new AntPathRequestMatcher(LOGIN_REQUEST_URL, LOGIN_REQUEST_HTTP_METHOD);

// For LoginDto Validation Check

private final Validator validator;

// JsonLoginFilter를 위한 AuthenticationManager, AuthenticationProvider SecurityConfig로 이동

// Success/Failure Handler SecurityConfig로 이동

public JsonLoginFilter(Validator validator) {

super(DEFAULT_LOGIN_PATH_REQUEST_MATCHER);

this.validator = validator;

}

@Override

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response)

throws AuthenticationException, IOException {

if (!isApplicationJson(request.getContentType())) {

throw new AuthenticationServiceException("Not Supported Content-Type: " + request.getContentType());

}

LoginDto loginDto = parseDto(request);

return getAuthentication(loginDto);

}

private LoginDto parseDto(HttpServletRequest request) throws IOException {

ObjectMapper objectMapper = new ObjectMapper();

LoginDto loginDto = objectMapper.readValue(request.getInputStream(), LoginDto.class);

Set<ConstraintViolation<LoginDto>> violations = validator.validate(loginDto);

if (!violations.isEmpty()) {

Map<String, String> errorMap = violations

.stream()

.collect(Collectors.toMap(k -> k.getPropertyPath().toString(), ConstraintViolation::getMessage));

throw new AuthenticationServiceException(objectMapper.writeValueAsString(errorMap));

}

return loginDto;

}

private Authentication getAuthentication(LoginDto loginDto) {

UsernamePasswordAuthenticationToken authentication =

UsernamePasswordAuthenticationToken.unauthenticated(loginDto.getEmail(), loginDto.getPassword());

return this.getAuthenticationManager().authenticate(authentication);

}

private boolean isApplicationJson(String contentType) {

return contentType != null && contentType.equals(LOGIN_REQUEST_CONTENT_TYPE);

}

}

SecurityConfig.java 리팩토링

package com.example.securityexample.global.config;

// 생략...

public class SecurityConfig {

private final Validator validator;

@Bean

public SecurityFilterChain filterChain(HttpSecurity httpSecurity) throws Exception {

httpSecurity

.formLogin(AbstractHttpConfigurer::disable)

.httpBasic(AbstractHttpConfigurer::disable)

.csrf(AbstractHttpConfigurer::disable)

.headers(frame -> frame.frameOptions(FrameOptionsConfig::sameOrigin));

httpSecurity.authorizeHttpRequests(requests -> requests

.requestMatchers(HttpMethod.POST, "/api/v1/login", "/api/v1/signup").permitAll()

.requestMatchers("/h2-console/**").permitAll()

.requestMatchers("/").permitAll()

);

httpSecurity.addFilterBefore(jsonLoginFilter(), UsernamePasswordAuthenticationFilter.class);

return httpSecurity.build();

}

@Bean

public PasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public AuthenticationManager authenticationManager() {

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

User tempUser = new User(

"jinho4744@naver.com",

new BCryptPasswordEncoder().encode("12345678"),

Collections.singleton(new SimpleGrantedAuthority("read"))

);

authenticationProvider.setUserDetailsService(new InMemoryUserDetailsManager(tempUser));

authenticationProvider.setPasswordEncoder(bCryptPasswordEncoder());

return new ProviderManager(authenticationProvider);

}

@Bean

public JsonLoginSuccessHandler jsonLoginSuccessHandler() {

return new JsonLoginSuccessHandler();

}

@Bean

public JsonLoginFailureHandler jsonLoginFailureHandler() {

return new JsonLoginFailureHandler();

}

@Bean

public AbstractAuthenticationProcessingFilter jsonLoginFilter() {

AbstractAuthenticationProcessingFilter loginFilter = new JsonLoginFilter(validator);

loginFilter.setAuthenticationManager(authenticationManager());

loginFilter.setAuthenticationSuccessHandler(jsonLoginSuccessHandler());

loginFilter.setAuthenticationFailureHandler(jsonLoginFailureHandler());

return loginFilter;

}

}

JsonLoginSuccessHandler.java 추가

package com.example.securityexample.global.handler;

// 생략...

public class JsonLoginFailureHandler extends SimpleUrlAuthenticationFailureHandler {

private static final String RESPONSE_CONTENT_TYPE = "application/json;charset=utf-8";

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response,

AuthenticationException exception) throws IOException {

response.setContentType(RESPONSE_CONTENT_TYPE);

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.getWriter().write(exception.getLocalizedMessage());

}

}

JsonLoginFailureHandler.java 추가

package com.example.securityexample.global.handler;

// 생략...

public class JsonLoginSuccessHandler extends SimpleUrlAuthenticationSuccessHandler {

private static final String RESPONSE_CONTENT_TYPE = "application/json;charset=utf-8";

private static final String SUCCESS_MESSAGE = "Login Success: ";

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response,

Authentication authentication) throws IOException {

response.setStatus(HttpServletResponse.SC_OK);

response.setContentType(RESPONSE_CONTENT_TYPE);

response.getWriter().write(SUCCESS_MESSAGE + authentication.getName());

}

}

JsonLoginFilter 추가, SecurityFilterChain에 등록 · JinHoooooou/SecurityExample@d83508d

JinHoooooou committed Jul 15, 2024

github.com

CustomUserDetailsService 추가

실제로는 위처럼 InMemoryUserDetailsManager에 User를 등록하여 조회하지 않고, 데이터베이스를 조회하여 등록된 User가 있는지 찾는다. 따라서 CustomUserDetailsService를 추가하고 이를 DaoAuthenticationProvider에 등록해야한다.

- 물론 Spring Security에서 제공하는 구현체중에 JdbcUserDetailsManager가 있긴한데, 여기 구현되어있는 findBy~~ 메서드를 오버라이딩하려면 직접 쿼리를 입력해야한다. 결국 그러한 DB I/O 메서드들을 재정의해서 JdbcUserDetailsManager를 Bean으로 등록해야하기 때문에 그럴 바에는 구현체를 직접 작성하는게 낫다고 생각했다.

UserDetailsService인터페이스를 구현하는 클래스인 AuthService를 작성하고, loadUserByUsername() 메서드의 반환 타입인 UserDetails 인터페이스를 구현하는 클래스 AuthenticatedUser를 작성했다.

- UserDetails 인터페이스를 구현하는 AuthenticatedUser 클래스를 작성하는 것 대신 기존의 User Entity 클래스가 UserDetails 인터페이스를 구현하는것으로 수정해도 됐는데, User Entity의 결합도가 높아질 것 같다고 생각하여 별도의 클래스로 작성했다.

AuthService.java 추가

package com.example.securityexample.auth.service;

// 생략...

@Service

@RequiredArgsConstructor

public class AuthService implements UserDetailsService {

private final UserRepository userRepository;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userRepository.findByEmail(username).orElseThrow(

() -> new BadCredentialsException(Message.NOT_MATCH_LOGIN_DTO)

);

return new AuthenticatedUser(user);

}

}

AuthenticatedUser.java 추가

package com.example.securityexample.auth.dto;

//생략...

public class AuthenticatedUser implements UserDetails {

private final User user;

public AuthenticatedUser(User user) {

this.user = user;

}

@Override

public Collection<? extends GrantedAuthority> getAuthorities() {

return Collections.singleton(new SimpleGrantedAuthority("ROLE_USER"));

}

@Override

public String getPassword() {

return user.getPassword();

}

@Override

public String getUsername() {

return user.getEmail();

}

@Override

public boolean isAccountNonExpired() {

return true;

}

@Override

public boolean isAccountNonLocked() {

return true;

}

@Override

public boolean isCredentialsNonExpired() {

return true;

}

@Override

public boolean isEnabled() {

return true;

}

}

Provider에 AuthService 등록

package com.example.securityexample.global.config;

// 생략...

public class SecurityConfig {

// 생략...

private final AuthService

@Bean

public AuthenticationManager authenticationManager() {

DaoAuthenticationProvider authenticationProvider = new DaoAuthenticationProvider();

authenticationProvider.setUserDetailsService(authService); // InMemoryUserDetailsManager 대신 AuthService 추가

authenticationProvider.setPasswordEncoder(bCryptPasswordEncoder());

return new ProviderManager(authenticationProvider);

}

}

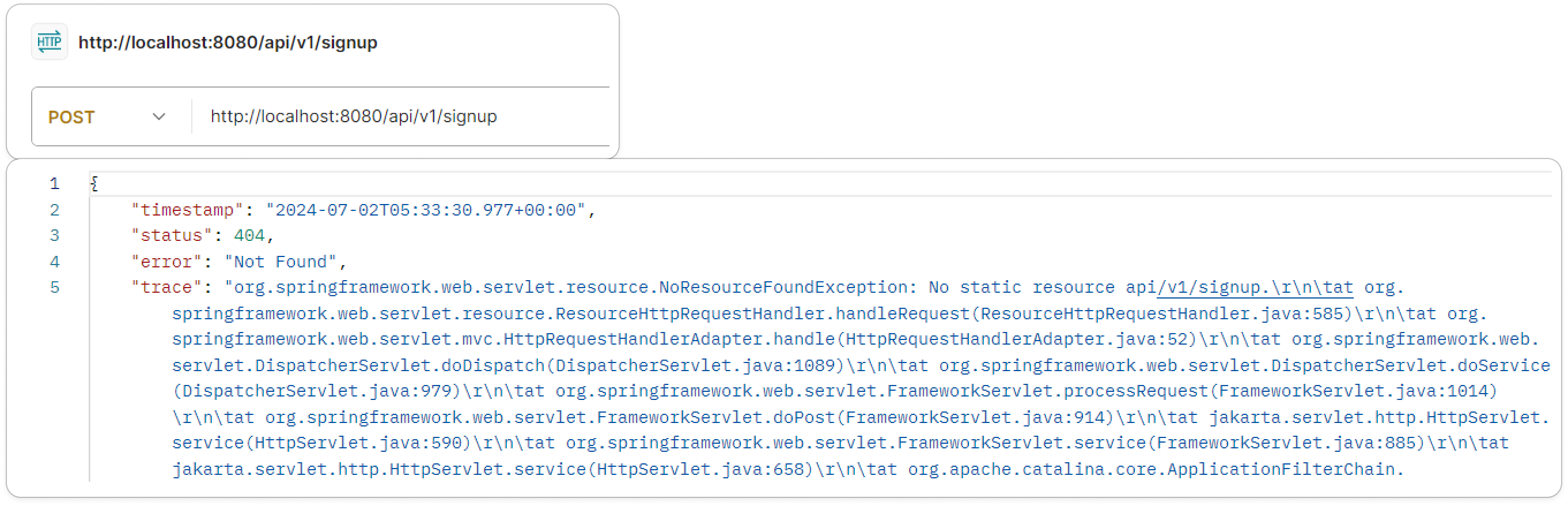

그리고 auth관련 도메인 패키지를 만들어서 Login API와 관련된 클래스들을 옮겨주었고, 기존 Controller계층에 작성했던 LoginController와 Service계층의 login() 메서드를 삭제했다.

CustomUserDetailsService(AuthService), CustomUserDetails(Authenticate… · JinHoooooou/SecurityExample@02cdde1

…dUser) 추가 및 패키지 구조 변경

github.com

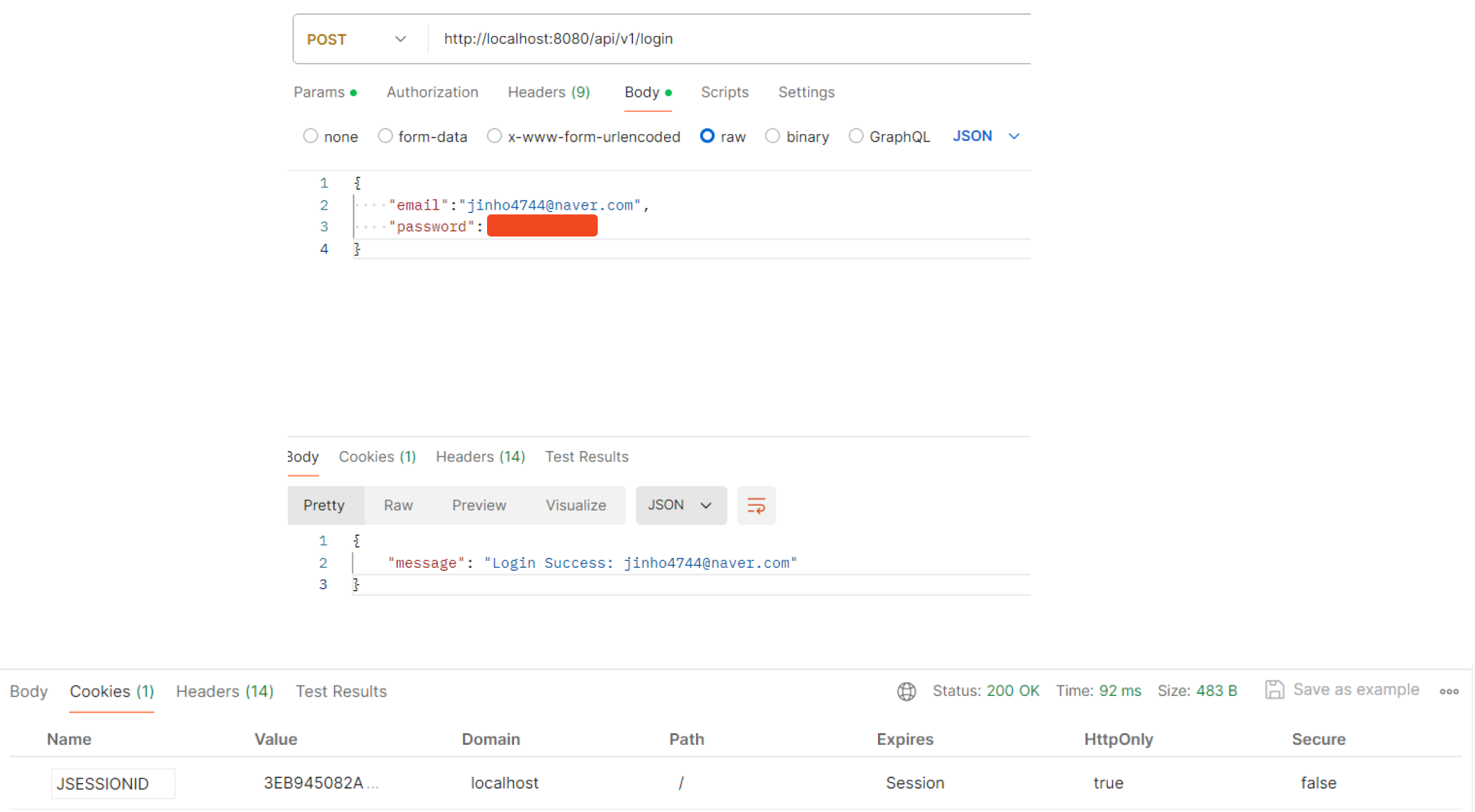

Success/Failure Handler 수정

지금의 Login API의 성공과 실패는 단순히 text형식으로 메시지만 반환하고 있는데 이를 Json 형태로 보내고, 로그인 성공시 세션에 추가하도록 변경해보겠다.

JsonLoginSuccessHandler.java 수정

package com.example.securityexample.auth.handler;

// 생략...

public class JsonLoginSuccessHandler extends SimpleUrlAuthenticationSuccessHandler {

private static final String RESPONSE_CONTENT_TYPE = "application/json;charset=utf-8";

private static final String SUCCESS_MESSAGE = "Login Success: ";

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response,

Authentication authentication) throws IOException {

response.setStatus(HttpServletResponse.SC_OK);

response.setContentType(RESPONSE_CONTENT_TYPE);

HttpSession session = request.getSession();

session.setAttribute("authenticatedUser", authentication.getPrincipal());

new ObjectMapper().writeValue(response.getWriter(),

LoginResponseDto.builder().message(SUCCESS_MESSAGE + authentication.getName()).build());

}

}

JsonLoginFailureHandler.java 수정

package com.example.securityexample.auth.handler;

// 생략...

public class JsonLoginFailureHandler extends SimpleUrlAuthenticationFailureHandler {

private static final String RESPONSE_CONTENT_TYPE = "application/json;charset=utf-8";

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response,

AuthenticationException exception) throws IOException {

response.setContentType(RESPONSE_CONTENT_TYPE);

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

new ObjectMapper().writeValue(response.getWriter(),

LoginResponseDto.builder().message(Message.NOT_MATCH_LOGIN_DTO).build());

}

}

LoginResponseDto.java 추가

package com.example.securityexample.auth.dto;

// 생략..

@Data

@NoArgsConstructor

@AllArgsConstructor

@Builder

public class LoginResponseDto {

private String message;

}Login Success/Failure Handler 수정 · JinHoooooou/SecurityExample@845ca8c

JinHoooooou committed Jul 19, 2024

github.com

# Postman Login API 테스트

성공

실패

# 결론

이번 글에서 추가 한 내용은 다음과 같다.

- formLogin의 흐름

- Login API 기존 Controller 계층에서 구현 → JsonLoginFilter를 추가하여 SecurityFilterChain에 등록

- JsonLoginFilter 추가

- Success/Failure Handler 추가

- 리팩토링

- CustomUserDetailsService와 CustomUserDetails 추가

- AuthService 추가

- AuthenticatedUser 추가

- 패키지 구조 정리

- Success/Failure Handler 수정

다음 글에서는 Session 방식을 Token 방식으로 바꿔 보겠다.

# 전체 코드

GitHub - JinHoooooou/SecurityExample: Spring Security 적용기

Spring Security 적용기. Contribute to JinHoooooou/SecurityExample development by creating an account on GitHub.

github.com

'Java > Spring' 카테고리의 다른 글

| [Spring] Security 사용기(2) Security 라이브러리 추가 (0) | 2024.07.05 |

|---|---|

| [Spring] Security 사용기(1) Login API(Controller) (0) | 2024.07.02 |

| [Spring] Security 사용기(0) 개요 + User 도메인 생성 + 회원가입 API (0) | 2024.06.03 |

| [Spring Boot] Thymeleaf properties 설정 (0) | 2023.12.27 |